随着无线传感器网络的快速发展,外部用户的识别已成为传感器网络中实时数据采集的关键问题。于Nam针对无线传感器网络的双因素认证方案的第一个广泛适用的安全模型,设计了一种新的安全且基于证据的用户认证密钥协商方案。方案是基于椭圆曲线密码体制,为用户提供的网关节点和传感器节点,匿名性和会话密钥之间的双向认证,新方案的基础上,假设安全困难ECCDH。

Nam的解决方案相比,参与者的IT效率在满足安全性的同时得到优化,从而在资源有限和实际应用的情况下更好地匹配环境。键词:无线传感器网络;用户认证;密码;智能卡;可证明安全中图分类号:TP393文献标识码:AAabstract:随着无线传感器网络(WSN)的发展,无线传感器网络中的用户身份验证是一个关键的安全问题,以提高用户认证的安全性,基于椭圆曲线加密技术,提出了基于第一个Nams安全模型的新的双因素认证密钥交换方案,并提供了认证的安全性。Oracle增强模型用户。能分析表明,与Nams系统相比,该提案更有效,更适合无线传感器网络环境。线传感器网络(WSN),用户认证,密码,智能卡;安全安全简介近年来,无线技术及其在传感器网络(无线传感器网络,WSN)上的应用迅速增长,呈现出前所未有的繁荣。感器网络通常由大量低成本,低功耗和有限资源的传感器节点组成,以共同检测,收集,处理和传输传感器信息。测对象位于网络的地理覆盖范围内并将其报告给用户。于无线传感器是经济上可行的解决方案和实时监控,因此它们已被广泛使用,例如军事侦察,环境监测,医疗健康和太空探索。实际应用中,有必要确认访问无线传感器网络的用户的身份以确保其合法性。问控制是保护信息资源的重要措施:它确定谁可以访问系统,系统可以访问哪些资源以及如何使用这些资源。户身份验证是控制方法最基本的访问。Das等人[1]提出了基于智能卡和密码的第一个双因素认证方案,但注意到许多安全漏洞,如离线字典攻击[2- 4],特权内幕攻击[3,5-6],节点捕获攻击[2,4,6-8]等随后,提出了越来越多基于Das方案改进的双因素认证方案[2,5]。2010年,Vaidya及其同事[9]指出,KA系统提供了智能卡泄漏攻击和桥接旁路攻击并对其进行了改进。

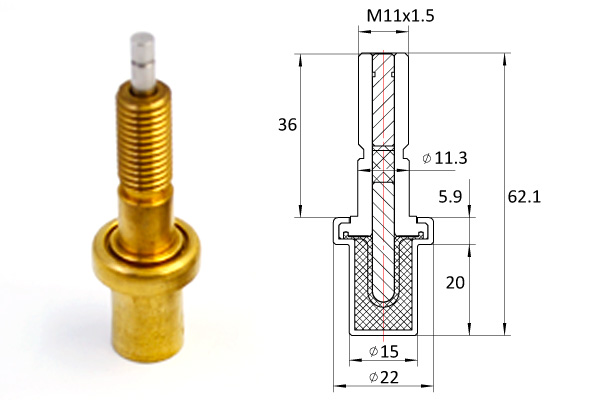

2011年,Fan及其同事[8]提出了一种可以抵御拒绝服务攻击的用户身份验证方案。年,袁[10]增加了生物因素,提出了一种基于指纹的用户认证方案。了提高安全性,Yeh等人[11]在2012年首次引用了椭圆曲线密码术(ECC)。这些无线传感器的双因素认证方案中,第一个解决方案是专注于双向认证[3,5,12],并且越来越多的解决方案被设计用于解决多种安全功能,例如密钥交换[11]。13-16],匿名用户[16]等一些方案使用椭圆曲线密码系统[11,14]来提供增强的安全性,而大多数模式仅使用对称密码系统和散列函数来确保增强的安全性。率高。而,设计具有完全安全的无线传感器网络的双因素用户认证方案始终是一项挑战。11月,热敏元件Nam等人[17]首次提出了一种广泛适用于无线传感器网络双因素认证系统的安全模型。模型基于BPR模型(Bellare-Pointcheval-Rogaway),并结合了用户匿名和双因素安全等概念。了密钥交换中最基本的安全性身份验证,它还包括内部人员攻击,离线词典攻击和其他常见的多重攻击。于该模型,Nam提出了基于ECC代码的用户认证方案并执行了安全检查。Nam的工作是一项突破,但仍需要改进。文档为资源有限的无线传感器网络环境以及对手使用实际应用程序的能力提供了更有效和可证明的双因素密钥认证协议方案。图是基于椭圆曲线密码系统中:在保持用户的匿名,所述用户,所述网关节点和传感器节点的计算被优化和满意的会话密钥下游安全成立了。后,它基于Nam的安全模型的安全模型。

其他类似方案相比,Nam等人提出的方案。[17]具有高安全性,低计算,低通信成本,高效率,适用于资源受限的环境和应用。全模型在本文中,Nam模型将用于证明所提出的模式的安全性。提出新协议之前,Nam的模型回顾如下:证明该定理的证明使用了简化证明方法。证明包括一系列混合实验,从代表实际协议执行的攻击实验开始,最后以具有等于零的敌人优势的经验结束。每个实验中,会话密钥的生成方式逐步更改。先,用随机数替换被动攻击中的会话密钥,然后在主动攻击中更改会话密钥在上一个实验中,所有会话密钥都是完全随机的,因此对手无法区分实际会话密钥和会话密钥。个等长的随机数。后,两个相邻实验之间的对手优势之间的差异用于确定对手在实际攻击经验中的优势是否可以忽略不计。Succ事件用于指示对手正确猜测测试请求中使用的随机位b,并且Adv(A,Pi)指示对手A在第i次混合实验中的优势。本实验中,我们考虑对手的被动侦听能力并修改执行请求的模拟。果攻击者A能够在本实验中区分随机数和会话密钥具有显着优势,则模拟器可以使用攻击者构建算法来解决ECCDH假设的能力。了利用攻击者的能力,模拟器模拟整个体验的运作。

先,模拟器在网关节点处记录几个诚实用户和几个传感器节点,这允许它知道每个用户和节点的秘密值(长期私钥,智能卡等)。当对手A发出运行请求时,让模拟器在会话期间选择相应的随机数A和B,并在使用该算法时使用私有随机预测函数H’。P1实验模拟会话密钥的最终计算。留会话密钥SK = H’(A‖B‖C‖E‖IDi‖IDGW‖#)。种修改使得被动会话中的计算的SK独立于随机预测函数H,知道随机预测函数H仍然在主动攻击会话中使用。在已经证明P2实验和P1实验是难以区分的。

攻击者A可以使用仅该消息的转录(A,B,C,E,IDI IDGW,K)在无源会话查询随机预测函数H的经验和P2之间进行区分P1体验并将上述事件设置为AskHPassive。下证明如果发生AskHPassive事件,可以构造算法来解决ECCDH假设。定CDH(U,V)的实例,定义额外的经验P’2。实验P’2中,在执行请求的模拟期间,取A = U = u·P,B = V = v·P,其中u,v∈Zp。余的模拟规则与P2实验的规则相同。注意,尽管P2实验和P’2实验的模拟规则不同,但分布完全相同。果发生事件AskHPassive,即,A感知到会话密钥SK被错误计算并且查询随机预测函数的列表HList。时,一旦攻击者A正在申请H(A‖B‖C‖E‖IDi‖IDGW‖K)至HList列表ECCDH K =(U,V)= UV·P可从HList列表中提取,从而获得ECCDH问题的解决方案。于ECCDH问题的难度假设,AskHPassive事件发生的概率可以忽略不计。

述分析表明P2实验和P1实验是不可分离的。此存在:模拟到最后,被动会话的所有会话密钥是随机选择的,并且攻击者主动攻击的会话将被拒绝,并且当前。要模拟还没有结束,攻击者A就没有被成功伪造。据上面的分析,对手在区分实际会话密钥和随机数方面没有优势,因此Pr [Succ] = 1/2。后,证明了上述所有方程的结果定理1。理2提出了一种基于ECC的用户认证密钥协商方案,以保证用户的匿名性。明攻击用户匿名的对手可能是恶意网关节点,恶意传感器节点或普通对手。于通过安全通道恶意网关节点周报,当用户注册时,用户U选择随机数n,并发送ID I = H(IDi‖n)和PWI = H(PWi‖n)至GWN 。GWN未知。机数n,使其真实身份IDi无法恢复。于恶意传感器节点,同一恶意GWN仍然只接收其IDi伪身份,并且无法恢复真实IDi。于普通的对手,如由模型所定义的,攻击者A无法查询用户同时CorruptLL UI(UI)和CorruptSC(UI),从而使A不能计算出n = NH(IDi‖)至使用智能卡的秘密值和密码。PWi),并且在公共信道传输过程中,使用伪ID IDi代替真实IDi。此,IDi无法恢复。此,最近提出的基于CCE的用户认证密钥协商模式尊重用户的匿名性。该注意的是,这个用户匿名称为发起者匿名,也就是说,攻击者无法知道发起者(用户)的真实Idi身份,但它不是必须确定两个会话是否来自同一个发起者。此,设计满足发起人期望的匿名性仍然是下一步。

1给出了所提出的模式与使用其他无线传感器网络的双因素认证密钥交换协议之间的安全性比较。中:PIA代表特权内幕攻击[3,5-6],UIA代表用户欺骗攻击[19],GA代表谜语攻击[2-4],NCA代表结捕获攻击[ 2,4,6-8],GIA表示网关欺骗攻击[19],SRA表示智能卡泄密攻击[6],PA表示并行会话攻击[12-13], SK表示模式具有会话密钥,Y表示它可以承受此攻击,N表示程序不能抵御此攻击。于性能分析的章节将主要分析计算的效率以及模式在注册阶段和连接/认证阶段的通信,以及性能与相应模式的比较。中:H代表单向散列函数操作,Pub / Pri代表公钥/私钥密码函数操作,Se / Sd代表对称密码加密/解密操作,MAC代表消息认证码功能操作,PM / PA表示椭圆曲线点的乘法/加法计算运算,E表示椭圆曲线多项式计算运算。)计算效率。注册阶段,主要考虑计算的效率。这种情况下,用户和网关节点只需要哈希函数操作5和2.与用于无线传感器网络的其他ECC用户身份验证密钥协商系统相比[11, 14,17],在此登录和认证阶段,用户,网关节点和传感器节点只需要多个散列函数,2个椭圆曲线点乘法运算和MAC函数运算昂贵的。Nam方案[17]相比,该方案也提供了安全性证明,该方案不需要对称加密操作来保证安全性。连接和认证阶段有两个椭圆曲线点乘法运算;高计算效率最适合资源受限的无线传感器网络环境。信效率在无线传感器网络环境中,有限的资源传感器节点不会持续供电。耗最多能量的通信模块是最耗能的。主要包括消息的接收和传输。此,在场景中交换的消息(轮次)的数量是至关重要的。提出的解决方案仅需要4个消息交换周期来满足所有安全性能。其他场景中存在许多安全漏洞,其中需要相同的转数或更少。然,该解决方案最适合有限的资源无线传感器网络环境。)存储效率。资源有限的无线传感器网络环境中,存储效率不容忽视。Chen等[12]提出的方案不需要额外存储秘密值,但存在许多安全漏洞。Yeh等人[11]提出的模式中,GWN网关节点必须存储所有用户的公钥。本文的图表中,用户只需要在智能卡中存储{M,N,W,IDGW,h(·),H(·)},GWN必须确保私钥x和与每个传感器节点共享的秘密值kGS。全性,每个传感器节点只需要与GWN存储其共享的kGS秘密值;其他参数,例如身份,散列函数算法等,可以存储在可信第三方中。册阶段完成后,GWN也将按时提供。算的中间值,例如Ku,M等,从存储器中移除。此,该文档的模式具有更好的存储效率。之,考虑到计算,通信和存储的效率,本文档是一种高效,安全且最适合实际应用需求的模式。论在资源有限的无线传感器网络的实际应用中,使用访问控制来确认访问网络的用户的身份是保护信息资源的重要措施。文首先考察了Nam等人广泛提出的安全模型。[17]针对无线传感器网络的双因素认证方案,然后提出一种新的安全双因素用户认证密钥协商方案。解决方案解决了实际应用中的无线传感器网络环境,有限的资源和对手的能力。圆曲线加密系统不仅保证了用户的匿名性,而且还计算用户,网关节点和传感器节点。化并建立了一个尊重下游安全性的会话密钥。后,基于Nam的安全模型,安全性证明了这一点。

后,与安全性和效率方面的其他类似系统相比,该系统安全性高,计算量小,通信成本低,效率高,适用于资源有限的环境和实际应用。而,对于无线传感器网络的双因素密钥认证方案,Nam的安全模型仍需要改进:提供更合适的安全模型和更严格的安全证据这些图表总是必要的。成工作”

本文转载自

热敏元件www.wisdom-thermostats.com